Ensure MailTips are enabled for end users

MailTips, son kullanıcıların gönderdikleri e-postalardaki garip kalıpları belirlemelerine yardımcı olur. MailTips’i ayarlamak, kullanıcılara büyük alıcı gruplarına e-posta gönderirken veya kiracı içinde olmayan alıcılara e-posta gönderirken görsel bir yardım sağlar. Aktif etmek için aşağıdaki adımları takip ediyoruz. To enable MailTips, use the Exchange Online PowerShell Module: Set-OrganizationConfig -MailTipsAllTipsEnabled $true -MailTipsExternalRecipientsTipsEnabled $true -MailTipsGroupMetricsEnabled $true -MailTipsLargeAudienceThreshold ’25’ Kontrol […]

Retain spam in quarantine for 30 days

Bir spam filtreleme kararı için eylem olarak “İletiyi karantinaya al” seçeneğini belirlediyseniz iletinin ne kadar süreyle karantinada tutulacağını belirtir. Süre sona erdikten sonra ileti silinir ve kurtarılamaz. Next stepsEnsure that all users have an assigned inbound anti-spam policy with the ‘Retain spam in quarantine for this many days’ option set to 30, by either updating your […]

Sign out inactive users in SharePoint Online

Boşta oturum kapatma, SharePoint ve OneDrive’da bir süre tarayıcı kullanılmadığında kullanıcıların uyarılacağı ve daha sonra Microsoft 365 oturumlarının kapatılacağı bir zaman belirlemenize olanak tanır.Bu ilke, SharePoint ve OneDrive ile güvenlik ve kullanıcı üretkenliğini dengelemek ve kullanıcıların verilere nereden eriştiğine, hangi cihaz üzerinde çalıştığına ve ağ bağlantılarının ne kadar güvenli olduğuna bakılmaksızın verilerinizi güvende tutmaya yardımcı […]

Ensure third party integrated applications are not allowed

Üçüncü taraf entegre uygulamaların hizmetlerinize bağlanmasına izin vermeyin. Çok net bir değer olmadığı ve sağlam güvenlik kontrolleriniz olmadığı sürece üçüncü taraf entegre uygulamaların hizmetlerinize bağlanmasına izin vermemelisiniz. Meşru kullanımlar olsa da saldırganlar, ihlal edilen hesabı korumak zorunda kalmadan kiracılığınızdan veri sızdırmak için ihlal edilen hesaplardan üçüncü taraf uygulamalara erişim izni verebilir Next stepsIn the Microsoft […]

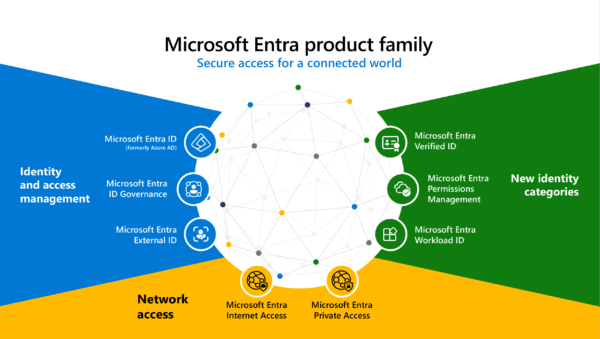

Restricting Access to Microsoft Entra Admin Center for Users

Standart kullanıcıların da Microsoft Entra ID yönetim merkezine erişimleri mevcuttur anca yetkileri dahilinde işlem yapabilir. Microsoft Entra ID ilgili linke veya adrese tıklayarak kullanıcılar oturum açabilir. Genel olarak tenant ile ilgili bilgileri görüntüleyebilir. Örnek vermek gerekirse kullanıcıları, grupları kullanıcı bilgilerini, vs. Uzun lafın kısası standart kullanıcıların Microsoft Entra ID erişimlerini daha kısıtlı hale getirmemiz sağlıklı […]

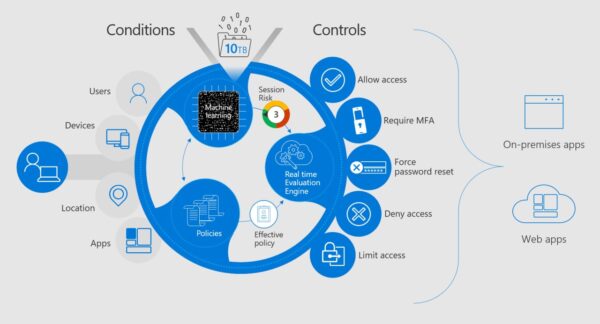

Conditional Access Block access based on country location

Koşullu Erişim politikaları, birinci faktör kimlik doğrulaması tamamlandıktan sonra uygulanır. Koşullu Erişimin, hizmet reddi (DoS) saldırıları gibi senaryolar için bir kuruluşun ilk savunma hattı olması amaçlanmamıştır ancak erişimi belirlemek için bu olaylardan gelen sinyalleri kullanabilir. Konum koşulu genellikle kuruluşunuzun trafiğin gelmemesi gerektiğini bildiği ülkelerden/bölgelerden erişimi engellemek için kullanılır. Define locations Follow these steps: Sign in […]

Ensure the customer lockbox feature is enabled

Müşteri kilit kutusu özelliğinin açılması, bir Microsoft çalışanına içeriğinize doğrudan erişim izni veren veri merkezi işlemleri için onay alınmasını gerektirir. Bir sorun ortaya çıkarsa Microsoft destek mühendisleri tarafından erişim gerekebilir. İstekte bir sona erme süresi vardır ve destek mühendisi sorunu çözdükten sonra içerik erişimi kaldırılır. Next stepsTurn on customer lockbox by: To set the Customer […]